Conférence d’Agnès Haasser

Voir les slides

Regarder la vidéo

Présentation de l’oratrice

Agnès est développeuse web polyvalente depuis 2010. Elle a exercé son métier en ESN, en agence, chez un éditeur, en indépendante et même en tant que contractuelle de la fonction publique.

Maintenant elle est salariée dans une SCOP où elle a trouvé un équilibre appréciable en accord avec ses valeurs, ses besoins et ses goûts.

Niveau technique, elle manie toute la pile technique, des bases de données jusqu’au CSS. Elle pratique avec rigueur l’assurance qualité web et elle est formée à l’accessibilité numérique.

Conclusion

Agnès nous à donner ses conclusions dès le début de la conférence afin de nous tenir en haleine (et aussi au cas où des personnes s’endorment) : il faut mettre de la double authentification en l’imposant ou en la proposant selon les usages. Techniquement ce n’est pas très compliqué à mettre en place. Attention à l’UX.

Elle nous à donnée plusieurs sources :

- Guide de l’ANSSI : Recommandations relatives à l’authentification multifacteur et aux mots de passe

- Webauthn.guide

Qui doit se préoccuper de la 2FA ?

2FA est l’abréviation pour « Two Factor Authentification », qui signifie authentification à deux facteurs.

Toutes les personnes qui ont un site qui collecte des données personnelles doivent se préoccuper de 2FA.

L’authentification des utilisateurs accédant un système informatique est un des fondamentaux de la sécurité informatique.

Avant-propos de la CNIL dans le guide de l’ANSSI

Ce guide de portée très large, élaboré par l’ANSSI avec la contribution de la CNIL, constitue une référence pour l’élaboration de mesures d’authentification, essentielles pour garantir la sécurité des traitements de données personnelles, en application des articles 5 et 32 du RGPD.

Compte tenu de l’état des connaissances, des coûts de mise en œuvre et de la nature, de la portée, du contexte et des finalités du traitement ainsi que des risques, dont le degré de probabilité et de gravité varie, pour les droits et libertés des personnes physiques, le responsable du traitement et le sous-traitant mettent en œuvre les mesures techniques et organisationnelles appropriées afin de garantir un niveau de sécurité adapté au risque […]

Article 32 du RGPD — Sécurité du traitement

En 2024, on ne peut pas se contenter d’un mot de passe pour protéger des données personnelles. Mettre un 2FA permet de réduire les risques de fuites de données.

Vous pouvez vérifier les fuites de données sur le site haveibeenpwned.com.

La sécurité des données c’est la sécurité des personnes.

En résumé :

- Les données personnelles de vos internautes sont précieuses

- Imposer de l’authentification forte aux administrateurs, salariés, prestataires, … qui ont accès à ces données

- Proposer la double authentification aux simples internautes, notamment s’il y a des données sensibles ou bancaires

Définitions

L’identification est de prouver qui l’on est, d’apporter la preuve de notre identification. Le moyen de preuve est le facteur d’authentification.

Le moyen de preuve le plus courant c’est de dire quelque chose que moi seule connais, comme un mot de passe : c’est le facteur de connaissance.

Quelque chose que je suis, c’est un autre moyen de prouver mon identité (scan d’empreintes digitales, pupilles, …) : c’est le facteur inhérent. Cette méthode n’est ni fiable ni robuste, ça vous protège mal et risque de mal vous authentifier.

Le dernier moyen de prouver qui je suis, c’est avec quelque chose que je possède (appli totp, clé usb, …) : c’est le facteur de possession.

La double authentification est une authentification qui utilise deux types de facteurs, généralement connaissance + possession.

Cette dernière n’est pas identique à l’authentification forte. Celle-ci utilise au moins un moyen d’authentification « robuste ».

Considérations techniques

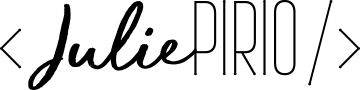

Deux stratégies pour les « facteurs de possession ».

Deux stratégies se dégagent :

- La cryptographie symétrique (secret partagé)

- La cryptographie asymétrique (clé privée / clé publique)

La cryptographie symétrique

C’est sur cette authentification qu’est basé le TOTP (Time-based One Time Password). Le TOTP est un mot de passe à usage unique basé sur le temps. Ces TOTP est un code à 6 chiffres donnés par une application et qu’il faut recopier dans le temps imparti sur l’interface.

Les applications pour TOTP fonctionnent sans internet. Ils fonctionnent sur la base d’un secret partagé entre le client et le serveur.

L’appli concatène la clé avec l’heure qu’il est, le tout est haché avec l’algoritme SHA-1 et ça donne une suite d’octet. La dernière étape est de transposer cette suite d’octet en suite de chiffres.

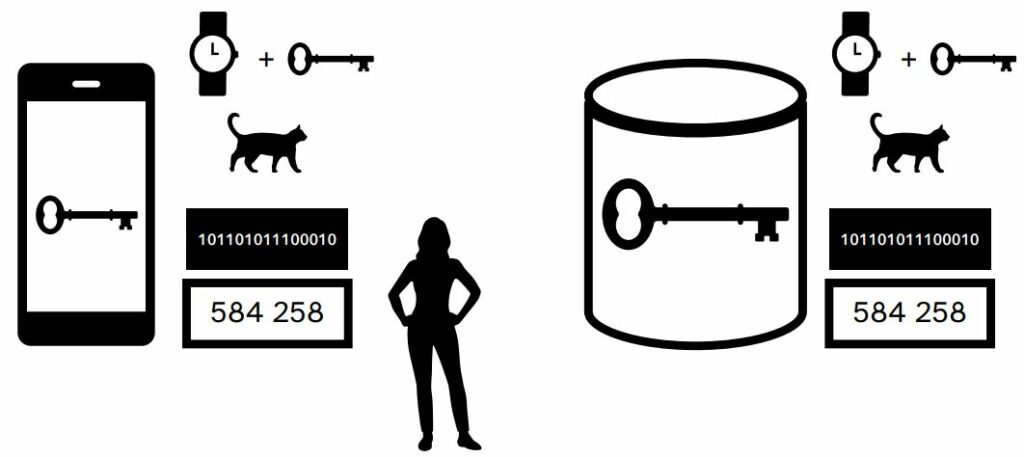

La cryptographie asymétrique

La base de cette cryptographie est la notion de clé publique et clé privée. Le principe de base c’est que ce qui va être chiffré avec une clé privée ne peut être déchiffré qu’avec la clé publique correspondante et réciproquement.

Deux applications principales qui sont la signature et la confidentialité.

Dans ce premier exemple ci-dessous, je suis Batman, je veut envoyer un message. Je signe ce message avec ma clé privée. Le monde peut déchiffrer le message avec ma clé publique. Si on peut déchiffrer ce message avec ma clé publique, ça veut dire que c’est bien moi, avec ma clé privée, qui l’ai chiffré.

Dan le deuxième exemple, on peut utiliser une clé publique pour chiffrer un message. Comme cela, seul le destinataire du message, avec sa clé privée, pourra lire le message.

Mais en fait

En fait, vous n’avez pas besoin de savoir tout ça en détail :

- La crypto ce n’est pas comme la pâtisserie : on évite à tout prix le fait maison

- Utiliser une lib open source pour le TOTP et/ou la crypto asymétrique

Considérations UX et pratiques

La mise en place de ces méthodes d’authentification est assez rapide.

Il faut faire attention aux traductions et au public visé par les interfaces.